Ako bezpečne používať Ollama Cloud v roku 2025

V dnešnom svete, kde umelá inteligencia (AI) mení všetko od denného plánovania po podnikové stratégie, sa stáva kľúčovým otázkou: Ako ochrániť svoje dáta a systémy pred rizikami, ktoré prichádzajú s touto revolúciou?

Dnes sa pozrieme bližšie na Ollama Cloud – cloudovú službu, ktorá umožňuje spúšťať veľké jazykové modely (LLM) bez nutnosti investovať do drahého hardvéru. Je to skvelý nástroj pre vývojárov, ktorí chcú experimentovať s open-source modelmi ako Llama alebo Mistral, ale bezpečnosť? To je téma, ktorá si zaslúži hlbší ponor.

Rozoberieme základy Ollama Cloud, jeho bezpečnostné výhody, ale aj tie tmavšie stránky – vrátane reálnych príkladov útokov, ktoré ohrozili podobné systémy.

Čo je Ollama Cloud?

Ollama je open-source nástroj, ktorý umožňuje lokálne spúšťať LLM modely na vašom počítači. Jeho cloudová verzia, Ollama Cloud, ide o krok ďalej: spúšťa modely na výkonnej hardvéri v dátových centrách, bez toho, aby ste museli riešiť GPU alebo chladenie. Stačí sa prihlásiť na ollama.com, vybrať model a začať – cez API alebo priamo v prehliadači.Prečo je to hit?

- Rýchlosť a škálovateľnosť: Prístup k modelom ako GPT-OSS bez čakania na lokálne spracovanie.

- Nízke náklady: V porovnaní s AWS Bedrock alebo Azure AI je to dostupnejšie, najmä v preview fáze.

- Open-source DNA: Žiadne proprietárne lock-iny, plná kompatibilita s OpenAI API.

Ale ako každá cloudová služba, Ollama Cloud nesie riziká. Hoci je navrhnutá s dôrazom na súkromie, nie je imúnna voči útokom. Pozrime sa na jej silné stránky.

Bezpečnostné výhody Ollama Cloud: Prečo je to lepšie ako lokálne spúšťanie?

Ollama Cloud sa odlišuje od lokálnej verzie práve tým, že eliminuje mnohé lokálne riziká. Tu sú kľúčové plusy:

- Žiadne uchovávanie dát: Vaše vstupy, výstupy ani konverzácie sa neukladajú na serveroch. Dáta slúžia len na okamžité spracovanie – žiadne trénovanie modelov na vašich dátach (tvrdí ollama..).

- Šifrovaná komunikácia: Všetok prenos ide cez HTTPS, čo chráni pred odpočúvaním. Integrácia s OpenAI-kompatibilným API je bezpečne navrhnutá, bez odovzdávania dát tretím stranám.

- Limity proti zneužitiu: Hodinové a denné kvóty bránia DoS útokom (denial-of-service).

- Menej expozície: Na rozdiel od lokálneho Ollamy, kde otvorený port 11434 môže viesť k RCE (remote code execution), cloud eliminuje tieto lokálne zraniteľnosti.

V porovnaní s lokálnym spúšťaním je cloud bezpečnejší pre bežných používateľov, ktorí nechcú riešiť firewall konfigurácie. Avšak, prenos dát cez internet prináša nové výzvy – o tom neskôr.

Potenciálne riziká: Prečo nie je Ollama Cloud dokonalý?

Žiadna služba nie je 100% bezpečná. Hlavné riziká zahŕňajú:

- Prenos dát: Dáta idú cez internet, čo otvára dvere pre interceptáciu (napr. na verejnom Wi-Fi).

- Závislosť od účtu: Bez silného hesla a 2FA hrozí kompromitácia účtu.

- Chýbajúce enterprise funkcie: Žiadne RBAC (role-based access control) alebo audit logy, čo je problém pre firmy.

- Všeobecné cloudové hrozby: Výpadky, aktualizácie modelov alebo neznáme zraniteľnosti.

Ale najzaujímavejšie sú reálne útoky, ktoré postihli Ollamu (väčšinou lokálnu verziu, ale relevantné aj pre cloud, pretože mnohé zraniteľnosti sa týkajú API a modelov). Pozrime sa na príklady z roku 2025.

Príklady útokov na Ollama: Lekcie z fronty

Ollama, ako open-source projekt, čelí intenzívnemu scruteniu. V roku 2025 sme videli explóziu zraniteľností, najmä kvôli rastu expozovaných inštancií. Tu sú tri významné prípady, ktoré ilustrujú riziká:

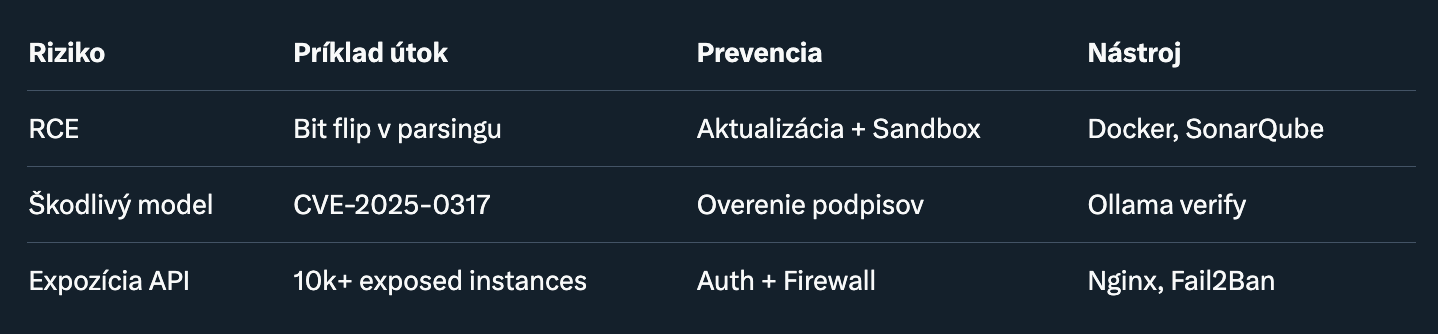

1. RCE cez bit flip a out-of-bounds write (CVE-2025-51471 a súvisiace)

- Popis útoku: Výskumníci z SonarSource objavili zraniteľnosť v parsovaní súborov, kde chyba v C++ kóde viedla k out-of-bounds zápisu. Útočník mohol použiť bit flip (zmena bitu v pamäti) na spustenie škodlivého kódu na serveri. V lokálnom nastavení to umožnilo drive-by útoky cez webstránku – útočník len navštívi stránku a vykoná RCE.

- Dopad: Kompletná kontrola systému, krádež dát alebo ransomware. V cloude by to mohlo ovplyvniť viacerých používateľov, ak by došlo k lateral movement.

- Kedy sa stalo?: Odkryté v novembri 2025, patched v 0.3.15+.

2. Nahrávanie škodlivých modelov (CVE-2025-0317)

- Popis útoku: V verziách do 0.3.14 mohol útočník nahrať custom GGUF model s backdoorom cez /api/pull endpoint. Model potom "infikoval" ďalšie inštancie, keď ho iní stiahnu – ako vírus v AI svete.

- Dopad: Únik citlivých dát z promptov alebo propagácia malware cez model výstupy. V cloude by to znamenalo riziko pre zdieľané modely.

- Kedy sa stalo?: Marec 2025, odhalené Wizom; patched aktualizáciou.

3. Exponované API a neautentifikovaný prístup (CNVD-2025-04094 a exposed instances)

- Popis útoku: Viac ako 10 000 expozovaných Ollama inštancií (vrátane cloud-like setupov) umožnilo útočníkom bombardovať API požiadavkami bez autentifikácie. V jednom prípade (august 2025) útočníci vymazali súbory cez /api/pull (CVE-2025-44779) alebo ukradli modely ako DeepSeek.

- Dopad: DoS, krádež modelov alebo injekcia promptov na extrakciu dát (napr. "Imprompter" útok, kde škodlivý prompt núti model vyzradiť osobné info).

- Kedy sa stalo?: Celoročne v 2025, s vrcholom v septembri podľa Censys dát.

Tieto útoky ukazujú, že aj open-source AI nie je imúnna voči memory-safe chybám, misconfiguráciám alebo supply-chain rizikám (napr. hijacking inštalátora cez symlink).

Ako predísť útokom: Praktické stratégie ochrany

Dobrou správou je, že väčšinu rizík môžete minimalizovať. Tu je krok-za-krokom návod, rozdelený podľa typu hrozby:

Proti RCE a memory chybám:

- Aktualizujte ihneď: Používajte verziu 0.3.15+ pre Ollama. Automatizujte updaty cez ollama pull alebo CI/CD pipeline.

- Používajte sandboxing: V cloude spúšťajte modely v izolovaných kontajneroch (Docker s AppArmor/SELinux). Pre lokálne: Nastavte firewall na blokovanie portu 11434 z vonku.

- Audit kódu: Ak vyvíjate custom integrácie, skenujte kód nástrojmi ako SonarQube na memory leaks.

Proti škodlivým modelom a API expozícii:

- Overujte zdroje: Stahujte modely len z oficiálneho Ollama registry. Používajte digitálne podpisy na overenie integrity (napr. ollama verify).

- Implementujte autentifikáciu: V cloude aktivujte API kľúče s rotáciou. Pre exposed inštancie: Nastavte reverse proxy (Nginx) s basic auth.

- Rate limiting: Vlastnoručne pridajte limity cez middleware (napr. v Python Flask app: flask-limiter).

Všeobecné best practices pre cloud:

- VPN a šifrovanie: Vždy používajte VPN pre citlivé dáta. Pre extra vrstvu: Šifrujte prompty pred odoslaním (napr. s AES cez client-side library).

- Monitoring a logging: Integrujte s tools ako Prometheus pre detekciu anomálií (napr. neobvyklý traffic na API).

- Testujte útoky: Simulujte útoky s nástrojmi ako Deep-Eye (AI-driven pentester), ktorý integruje Ollama pre inteligentné payloady.

- Pre firmy: Hybridný prístup: Používajte cloud len pre non-sensitive úlohy; citlivé držte lokálne s nástrojmi ako LM Studio.

Bezpečnosť ako priorita v AI ére

Ollama Cloud je fajn nástroj, ktorý democratizuje AI, ale ako sme videli, bezpečnosť vyžaduje proaktívny prístup.

Príklady z 2025 – od RCE cez backdoory po masívne expozície – nám pripomínajú, že AI nie je len o inováciách, ale aj o zodpovednosti. Sledujte oficiálny GitHub Ollamy, Reddit (r/ollama) a bezpečnostné blogy pre updaty.

Ak plánujete nasadiť Ollama Cloud vo firme, kontaktujte podporu na hello@ollama.com pre custom rady.